今天我们要给大家介绍的是2024年IEEE S&P的杰出论文奖之一的From Virtual Touch to Tesla Command: Unlocking Unauthenticated Control Chains From Smart Glasses for Vehicle Takeover,这项研究工作主要由路易斯安那大学的黑霞丽老师研究组【美国路易斯安那大学拉法耶特分校物联网安全实验室Xiali Hei教授招收2名全奖博士生】完成,作者还有我们G.O.S.S.I.P的老朋友林志强教授。

在这篇论文中,作者讨论了一种比较特殊但是也会在日常生活中遇到的场景——联合使用多个不同的智能设备(例如我们最常见的情况就是智能手机+智能手表的组合),然后分析了这种场景下的安全风险。具体地,本文发掘了一种具体的攻击,从控制你的智能眼镜开始,直到最后开走你的特斯拉。怎么样,听上去是不是很酷炫?那让我们去看看详细的内容。

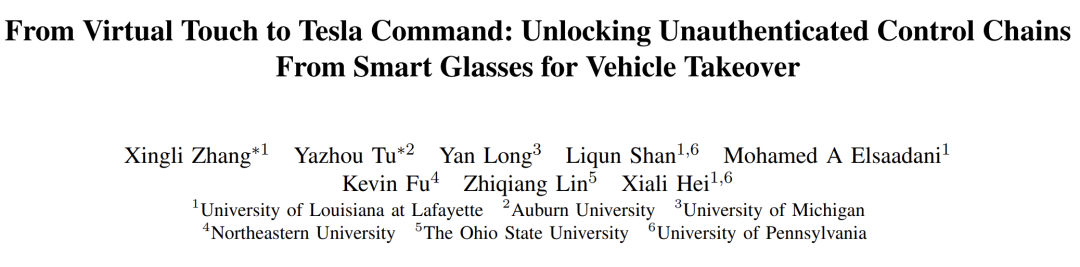

上面这张图看起来可能有点让人摸不着头脑,不过这很正常,这篇论文研究的受害者首先需要稍微比较 有钱 新潮一点,买得起特斯拉,用得起iPhone,然后还要装备上智能眼镜和语音控制的全套自动化,是不是有点像托尼·史达克操控他家的AI管家的那种感觉?欲成钢铁侠,必须先小心自家的装备被黑客控制,让我们看看下面的视频:

怎么样,看明白了吗?这里面涉及的一些基本的背景知识包括:

特斯拉车主使用了智能眼镜,而这个智能眼镜又和智能手机通过蓝牙进行了配对,因此可以从眼镜这边发送一些数据给手机(一般眼镜都是接收用户的语音数据);

车主让智能手机和特斯拉进行了联动,这里面的背景知识是iOS的新特性——Shortcut(中文叫做“快捷指令,可以参考 https://support.apple.com/zh-cn/guide/shortcuts/welcome/ios 看到细节);

使用Android手机的车主还可能使用一些第三方的管理软件来控制特斯拉,比如在这篇论文中提到的Tessie,这个是一个号称“特斯拉终极管理平台”的第三方控制系统,它还支持跟一些低代码开发平台(本文主要讨论的是IFTTT这个平台)联动。

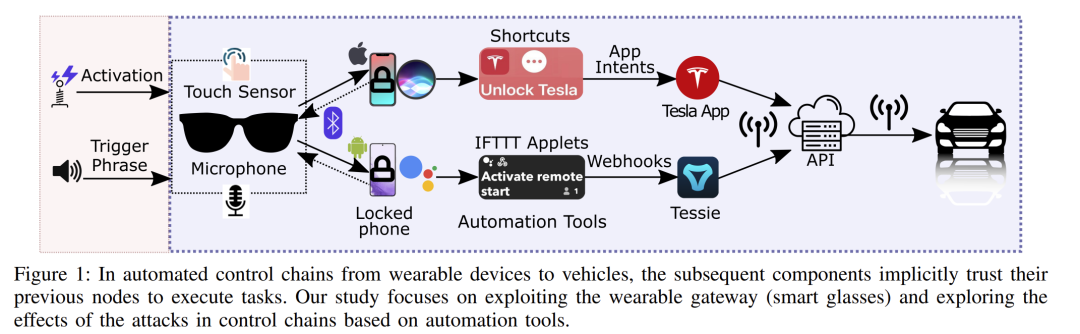

在这么多乱七八糟的智能化组件的加持下,黑客终于有了可乘之机,整个攻击开始于对智能眼镜的“劫持”,也就是要给智能眼镜的麦克风输入一些语音指令,让它去和智能手机通信,继而实现对特斯拉的控制。这里插一个小小的问题给我们的读者,你认为你的智能手机会一直监听你说话,进行录音然后上传云端,听到你说要买新手机就给你推送对应的广告吗?是不是很多读者会觉得这种情况真的经常发生?实际上这种安全威胁是不太会在现实中发生的,因为物理世界的能源消耗限制了智能手机持续开启麦克风去录音(当然如果最近几年有什么黑科技,欢迎我们的读者留言指出)。回到本文,刚刚在前面那个视频中,我们看到,一般情况下攻击者就算能够接近(丢在车里的)智能眼镜,也没法激活它的麦克风,除非能用手去碰一下它的触摸感应区域(如下图所示)。可如果我们都能解锁进入到车里面了,还碰什么智能眼镜吖?

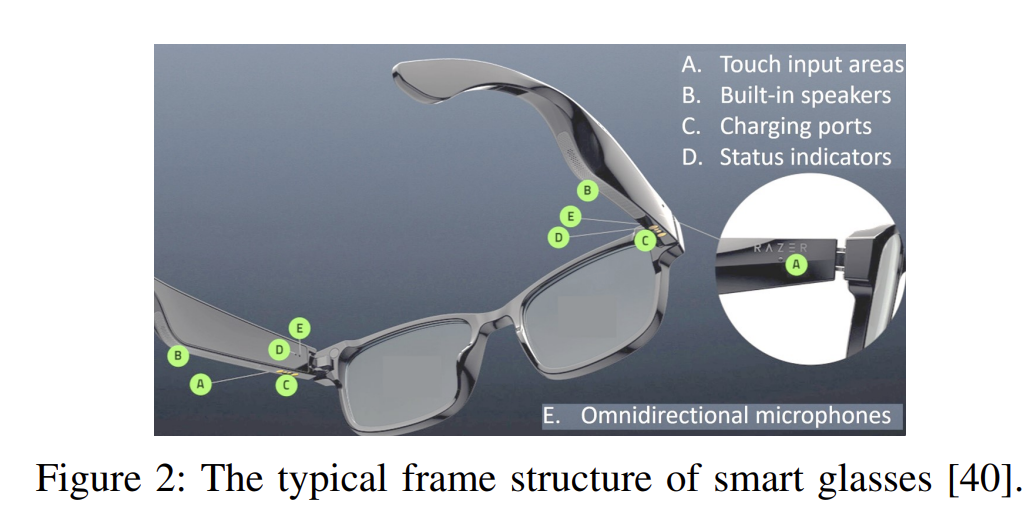

实际上,物理世界的限制还是需要用物理世界的魔法来进行攻击。在这里,本文的攻击主要依赖于electromagnetic interference attack也就是我们常说的电磁干扰(EMI)攻击。前几年有个新闻不知道大家有没有听说,网上流传一些针对智能门锁的破解,就是弄一个能够产生高频率、高强度的电磁脉冲的装备,想办法让智能门锁受到干扰而重启(这里有一个非常有趣的梗,下图中这个能产生高频电磁脉冲的线圈就叫做特斯拉线圈,是真正的那个尼古拉·特斯拉发明的)。而本文也是利用了类似的方法,用EMI攻击来诱导智能眼镜,令其误以为触摸感应区域接收到了输入,然后开启麦克风。

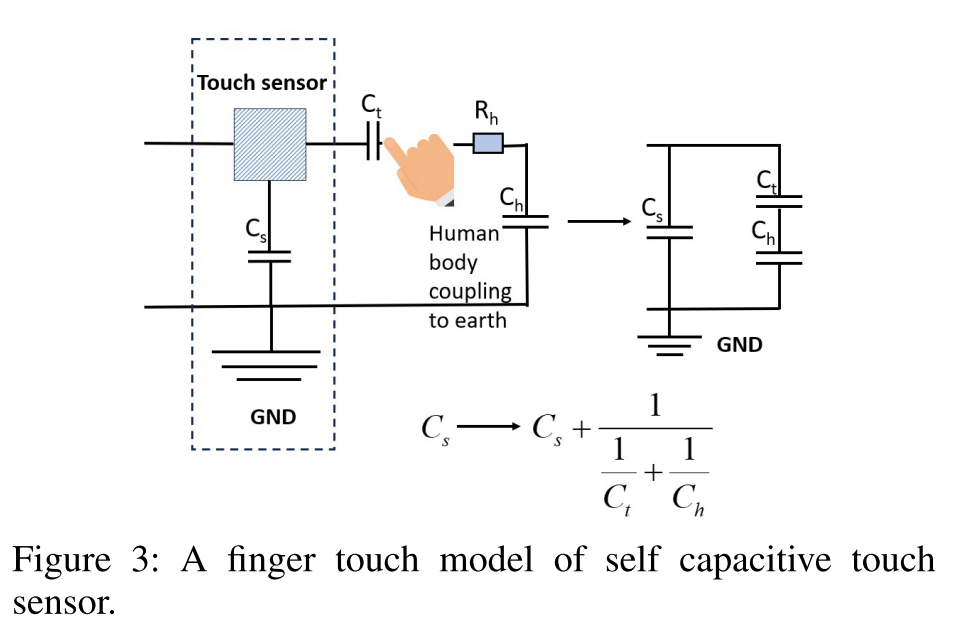

这里可能稍微多说一些物理学知识,在2010年左右,iPhone刚刚出来的时候,大家一定会觉得这个触摸屏怎么这么好用,而之前的Nokia智能机也有触摸屏,但是就很难用。那个时候可能你会听到“电阻屏”和“电容屏”这两个名词,到了今天,电容屏已经成为了电子产品的标配,哪怕是一些很便宜的电子产品应该都用上了这种配件。事实上电容屏的工作原理其实就是把手指的触摸(相当于增加了一个电容量到电路中)转换成信号,下图展示了基本的电学模型:

而EMI攻击实际上就是用电磁干扰的方法去引起电容量的变化,反正我们要实现的只是模拟用户碰一下触摸区域这个操作,不需要精确控制触碰的位置,因此这个攻击就很容易实现。论文中关于这部分有很多细节,我们就不赘述了。

通过EMI攻击启动了智能眼镜,接下来攻击者只需要输入语音指令,让智能手机(调查一下,有多少读者是默认开启了智能手机的语音助手的?)去执行相关的操作就好。作者发现,尽管iPhone上的Siri和Google voice assistant之类的语音助手一般必须要手机在解锁状态下才能工作,但前面提到的iOS新特性——快捷指令功能却并不需要手机解锁就可以直接通过语音进行调用(举个例子,要用Siri来启动Tesla app需要先说“Hey Siri,给我解锁特斯拉”,但是快捷指令可能就只需要说“解锁特斯拉”就行了)。当然这个是只针对iPhone手机的,如果要考虑Android手机,那攻击者可以去利用类似的攻击面,也就是前面介绍的IFTTT+Tessie的联动,同样也是一个不需要解锁手机就能执行的攻击路径。最后当然就是解锁你的特斯拉然后开走,或者偷里面的东西(在中国这个场景可能还有点意思,在美帝难道不应该直接就拿个锤子去把车窗砸了然后直接拿走里面的贵重物品吗?)

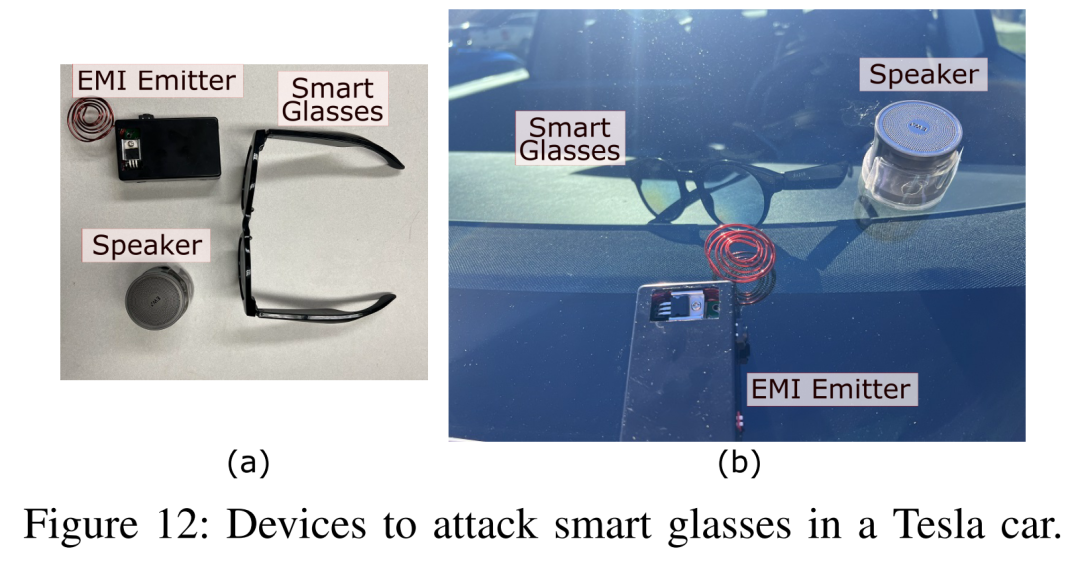

作者对2018款的Tesla Model 3和2023款的Tesla Model Y进行了测试,里面有很多有趣的细节,比如下图中我们看到了特斯拉上面放的特斯拉线圈:

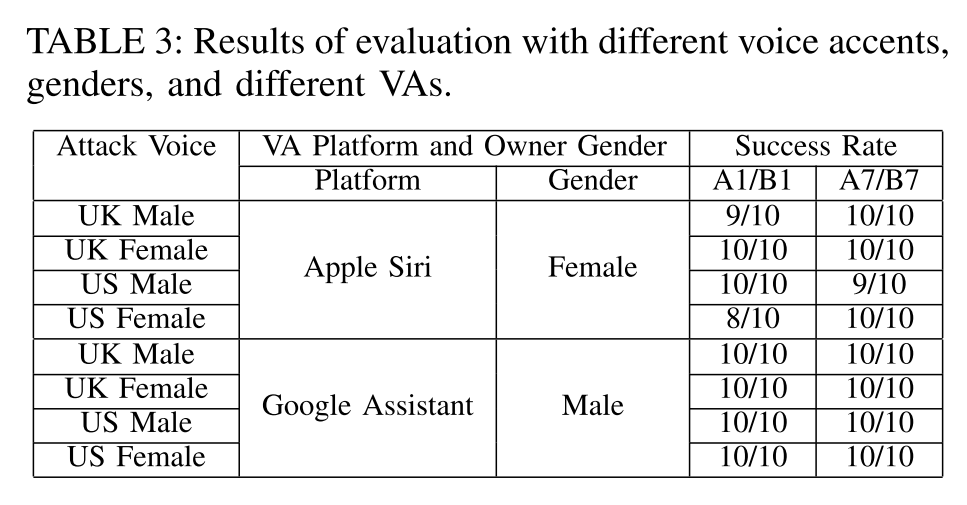

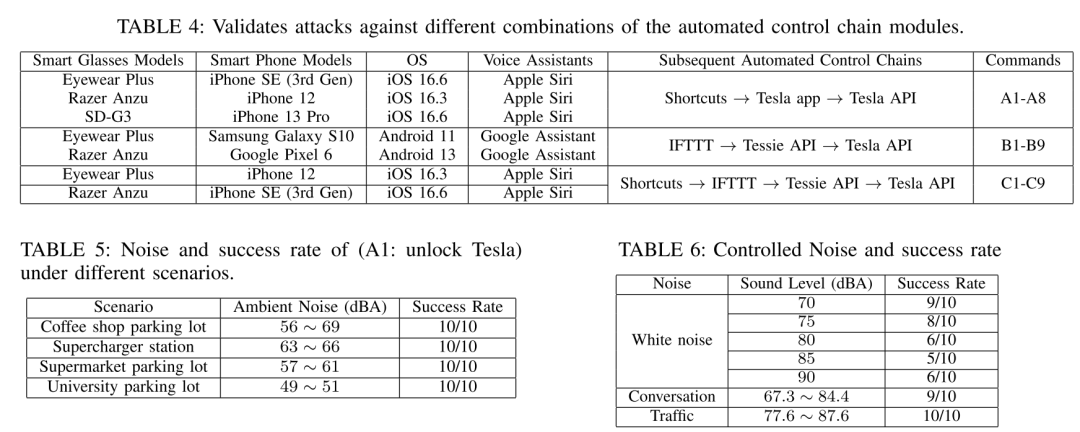

还有关于合成语音的观察,作者表示“We observe that when we play the AI audio clips with UK accents, the system can recognize the phrase slightly bette”这种英国口音高贵梗哈哈哈哈。下面的表格展示了使用各种合成语音的攻击成功率细节:

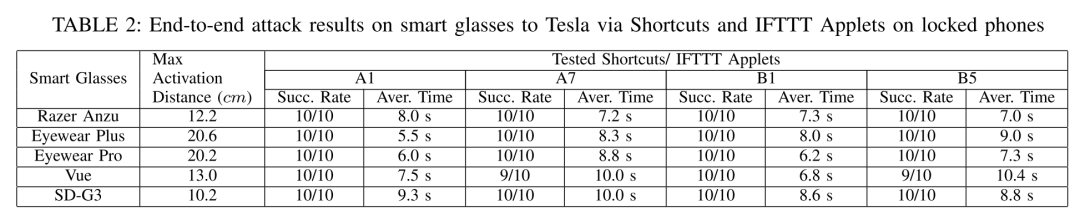

一旦控制了智能眼镜,后面的攻击也就水到渠成了,下面的表格展示了攻击的路径细节和成功率统计。

看完了这篇论文,我们表示还好没钱买智能眼镜,只能把特斯拉当成个接娃工具来用,不然说不定哪天就被坏人盯上了。不过,尽管论文里面讨论了这么多,我们依然不相信这种涉及到诸多参与方的场景能得到安全上的改善,这世界就是一个巨大的草台班子,不要说各家产品组合在一起会有什么安全问题了,单单就是马一龙这种“That’s nothing”的态度,单单是特斯拉的安全做得稀烂他也无所谓,嘴炮打起来最厉害啦~

论文:https://www.xialihei.com/wp-content/uploads/2024/04/SP2024.pdf