一份新报告显示,攻击者利用一个漏洞平均只需要五天时间。

网络安全公司Mandiant的最新研究基于对2023年披露的138个不同漏洞的分析,提供了攻击者利用漏洞的令人瞠目的统计数据。

在谷歌云博客上发布的研究结果显示,攻击者越来越多地将供应商作为攻击目标,并不断缩短利用零日漏洞和N日漏洞的平均时间。然而,并非所有漏洞对攻击者都具有同等价值,因为它们的重要性取决于攻击者的具体目标。

漏洞利用时间大幅下降

漏洞利用时间是指在补丁发布前后利用漏洞所需的平均时间。Mandiant 的研究表明

- 从 2018 年到 2019 年,TTE 为 63 天。

- 从 2020 年到 2021 年,TTE 下降到 44 天。

- 从 2021 年到 2022 年,TTE 进一步降至 32 天。

- 2023 年,TTE 仅为 5 天。

零日与 N 日

随着 TTE 的不断缩短,攻击者越来越多地利用零日漏洞和 N 日漏洞。

零日漏洞是一种尚未修补的漏洞,通常不为供应商或公众所知。N-day漏洞是在补丁可用后首次被利用的已知漏洞。因此,只要目标系统尚未修补 N 日漏洞,攻击者就有可能利用该漏洞。

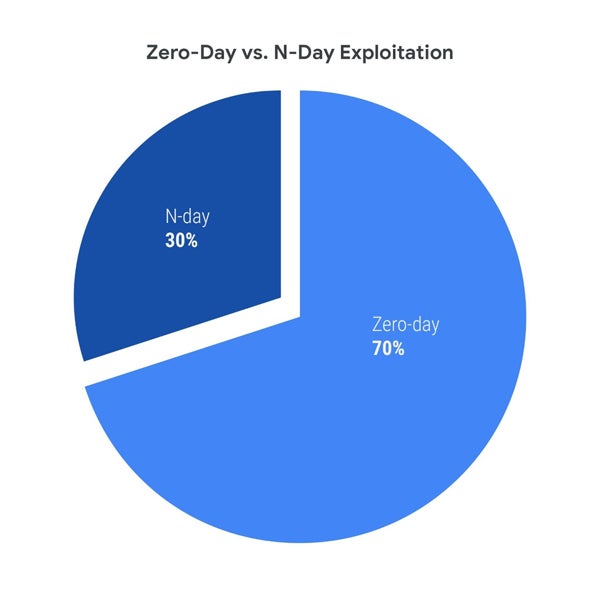

Mandiant 发现,在 2023 年,N-day 与零日漏洞的比例为 30:70,而在 2021-2022 年,这一比例为 38:62。Mandiant 研究人员 Casey Charrier 和 Robert Weiner 报告说,这一变化可能是由于零日漏洞使用和检测的增加,而不是 N 日漏洞使用的下降。也有可能是威胁行为者在 2023 年更成功地尝试利用零日漏洞。

研究人员写道:“虽然我们之前已经看到并将继续预期零日漏洞的使用会随着时间的推移而不断增加,但 2023 年零日漏洞和 N 日漏洞利用之间的差异甚至更大,因为零日漏洞利用超过 N 日漏洞利用的程度比我们之前观察到的更严重。”

零日利用与 N 日利用。图片: 曼迪安特

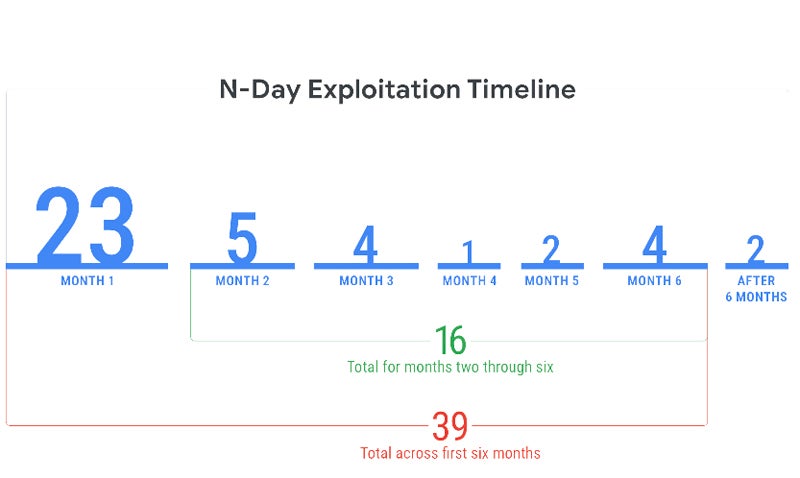

N天漏洞大多在补丁发布后的第一个月被利用

Mandiant 报告称,他们观察到 23 个 N 天漏洞在发布修补程序后的第一个月内被利用,但其中 5%在一天内被利用,29%在一周内被利用,超过一半(56%)在一个月内被利用。在漏洞修复发布后的前六个月内,共有 39 个 N 日漏洞被利用。

N 日漏洞利用。图片: 曼迪安特

更多供应商成为攻击目标

攻击者似乎将更多的供应商添加到他们的目标列表中,从 2018 年的 25 家供应商增加到 2023 年的 56 家。这对防御者来说更具挑战性,因为他们每年都要努力保护更大的攻击面。

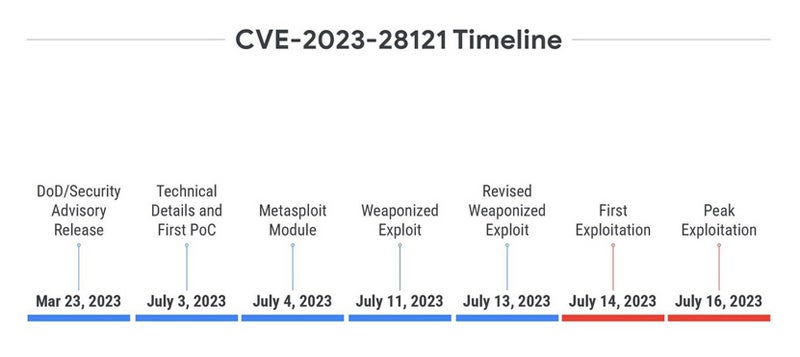

CVE-2023-28121 漏洞利用时间表。图片: 曼迪安特

案例研究概述了漏洞利用的严重性

Mandiant 曝光了 WordPress 的 WooCommerce Payments 插件中的 CVE-2023-28121 漏洞案例。

该漏洞于 2023 年 3 月 23 日披露,但直到三个多月后才收到任何概念证明或技术细节,当时一份出版物展示了如何利用该漏洞在未经事先验证的情况下创建管理员用户。一天后,Metasploit 模块发布。

几天后,又发布了另一个武器化漏洞。在经修订的武器化漏洞利用发布一天后,第一次漏洞利用开始,两天后达到高峰,单日攻击次数达到 130 万次。正如 Charrier 和 Weiner 所说,这一案例凸显了 “由于功能性、大规模和可靠的漏洞利用被公开,威胁行为者利用这一漏洞的动机增强了”。

CVE-2023-28121 漏洞利用时间表。图片: Mandiant

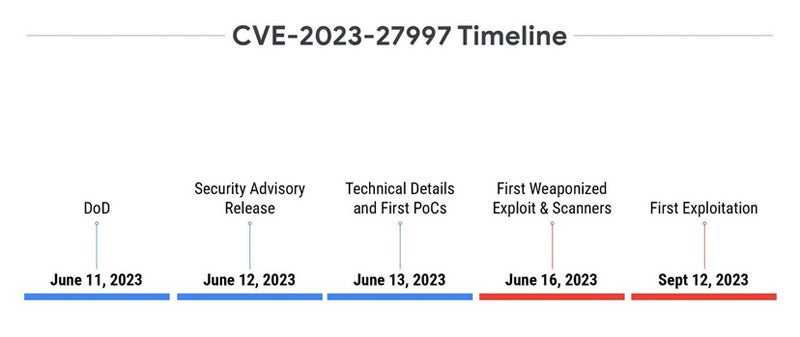

CVE-2023-27997 的情况有所不同。该漏洞被称为 XORtigate,影响 Fortinet FortiOS 的安全套接字层(SSL)/虚拟专用网络(VPN)组件。该漏洞于2023年6月11日被披露,甚至在一天后Fortinet发布官方安全公告之前,该漏洞就立即在媒体上引起了热议。

在披露后的第二天,两篇博客文章发布了 PoCs,一个非武器化的漏洞在 GitHub 上发布后被删除。虽然人们的兴趣似乎很明显,但第一个漏洞利用在披露后四个月才出现。

CVE-2023-27997 漏洞利用时间表。图片: Mandiant

造成观察到的时间轴差异的最可能的解释之一是这两个漏洞的可靠性和利用难易程度不同。影响 WordPress 的 WooCommerce 支付插件的漏洞很容易被利用,因为它只需要一个特定的 HTTP 标头。第二个漏洞是基于堆的缓冲区溢出漏洞,更难被利用。在有多种标准和非标准保护措施的系统上尤其如此,因此很难触发可靠的漏洞利用。

正如 Mandiant 所揭示的,一个驱动因素还在于漏洞利用的预期用途。

“研究人员写道:”将更多精力用于开发更难利用但‘更有价值’的漏洞,如果这更符合他们的目标,那是合乎逻辑的,而更容易利用但‘价值较低’的漏洞可能会给更多投机取巧的对手带来更多价值。

部署补丁并非易事

现在比以往任何时候都更需要尽快部署补丁程序来修复漏洞,这取决于与漏洞相关的风险。

法国攻防安全公司 Quarkslab 首席执行官 Fred Raynal 告诉 TechRepublic:“为 2-3 个系统打补丁是一回事。为 10,000 个系统打补丁就不一样了。这需要组织、人员和时间管理。因此,即使补丁可用,通常也需要几天时间来推送补丁。”

Raynal 补充说,有些系统需要更长的时间来打补丁。他以手机漏洞补丁为例:“当安卓源代码中出现修补程序时,谷歌就必须应用它。然后,SoC 制造商(高通、联发科等)必须尝试将其应用到自己的版本中。然后,手机制造商(如三星、小米)必须将其移植到自己的版本中。然后,运营商有时会在构建固件之前对其进行定制,而这并不总是能使用最新版本的源代码。因此,补丁的传播时间……很长。在今天的手机中发现 6 个月前的漏洞并不罕见。”

Raynal 还坚持认为,可用性是部署补丁的关键因素: “有些系统经得起失败!考虑一下石油平台或任何能源制造商:打补丁可以,但如果补丁导致故障怎么办?就没有能源了。最糟糕的情况是什么?是一个没有补丁的关键系统,还是一个没有能源的城市?一个没有补丁的关键系统,是一个潜在的威胁。没有能源的城市,则是实际问题。”

最后,雷纳尔表示,有些系统根本没有打补丁: “在某些领域,补丁是被禁止的。例如,许多制造医疗设备的公司禁止用户打补丁。如果他们打了补丁,就会破坏保修。”